Continuando con la serie "métodos de autenticación modernos", la semana pasada repasamos el presente, pasado, futuro y los factores de autenticación, es por ello que hoy quiero compartir contingo las técnicas de autenticación que puedes utilizar en tu sistema como medida de seguridad.

Según un artículo en Information and Software Technology, Authentication Schemes and Methods: a Systematic Literature Review, existen unas quince técnicas de autenticación que se utilizan de forma individual en autenticación de un solo factor o en autenticación combinada (2FA). Dependiendo de los criterios, agrupemos estas técnicas a continuación:

Al estudiar la tabla anterior, observamos que hay más técnicas de características biométricas diferentes en comparación con los criterios de conocimiento y posesión. La biometría se basa en el individuo y por lo tanto sus características son individuales para el usuario ofreciendo un mecanismo de autenticación altamente personalizado y seguro. Sin embargo, el costo de la presentación biométrica suele ser costoso y es por eso que se incluyen sólo en casos especiales. En el caso de combinar dos o más técnicas en MFA, se considera una buena práctica seleccionar una opción de cada grupo y combinarlos en un proceso de autenticación altamente seguro.

Vale la pena señalar que, en muchos casos, la información de ubicación real del usuario también se considera al establecer una autenticación. Este procedimiento de autenticación utiliza la ubicación de una persona para ayudar en la identificación. Este criterio generalmente utiliza sistemas de Sistema de Posicionamiento Global (GPS) o la dirección IP del usuario. El sistema utiliza la ubicación geográfica del usuario y determina si un intento de inicio de sesión puede progresar. Por ejemplo, si se realiza un intento de inicio de sesión satisfactorio en una ubicación geográfica y se realiza otro intento en una ubicación completamente diferente unos minutos más tarde, se puede denegar el intento y congelar la cuenta para evitar comportamientos sospechosos.

Uno de los usos más comunes de MFA en la actualidad es para la identificación y autenticación al acceder a datos confidenciales.

Analizemos estas técnicas de autenticación:

1. Contraseña

Solicitar un código PIN, contraseña u otra forma de autenticación es el método tradicional de autenticación. El aspecto de conocimiento está representado por una palabra, frase o secuencia numérica secreta (conocida sólo por el usuario). Para autenticar al usuario, todo lo que se requiere es un dispositivo de entrada. Los códigos PIN generalmente se aceptan en todo el mundo debido a su amplia adopción por parte de los cajeros automáticos y al uso generalizado de teléfonos móviles.

2. Token

Una autenticación se puede aumentar con un token tangible para probar la veracidad. Un usuario puede producir una tarjeta inteligente, un teléfono inteligente, un dispositivo móvil u otro dispositivo, los cuales son más difíciles de delegar. El token de software más conocido es la contraseña/código de acceso generado por un programa único (OTP).

3. Biometría mediante voz

La mayoría de los dispositivos móviles tienen un micrófono, lo que permite a las personas usar la voz en el proceso de autenticación. Aunque en la actualidad, la suplantación de voz puede recrear una voz, incluido el tono, para engañar potencialmente a este tipo de sistema. Sin embargo, las próximas mejoras tecnológicas pueden detectar características en el patrón de voz que aumentan la detección de falsos positivos y resuelven un fallo en la utilización de la voz como un mecanismo de verificación. Según informes recientes, los dispositivos ahora pueden discernir innumerables voces diferentes una vez que escuchan una oración corta. Sin embargo, a diferencia del reconocimiento facial, estos métodos son más sensibles a los ataques de suplantación de identidad.

4. Biometría facial

El reconocimiento facial se realiza midiendo la distancia entre los ojos de la persona, el ancho de la nariz, la distancia de los pómulos y otras características únicas del usuario. El reconocimiento facial podría verse como una opción en el futuro. Inicialmente, el sistema se basó en el análisis de imágenes históricas, que era razonablemente fácil de duplicar simplemente presentando una fotografía al sistema. Las técnicas de reconocimiento facial tridimensional han avanzado de forma espectacular durante los últimos veinte años. Esta tecnología finalmente se ha desarrollado hasta el punto en que podía identificar las expresiones reales del usuario.

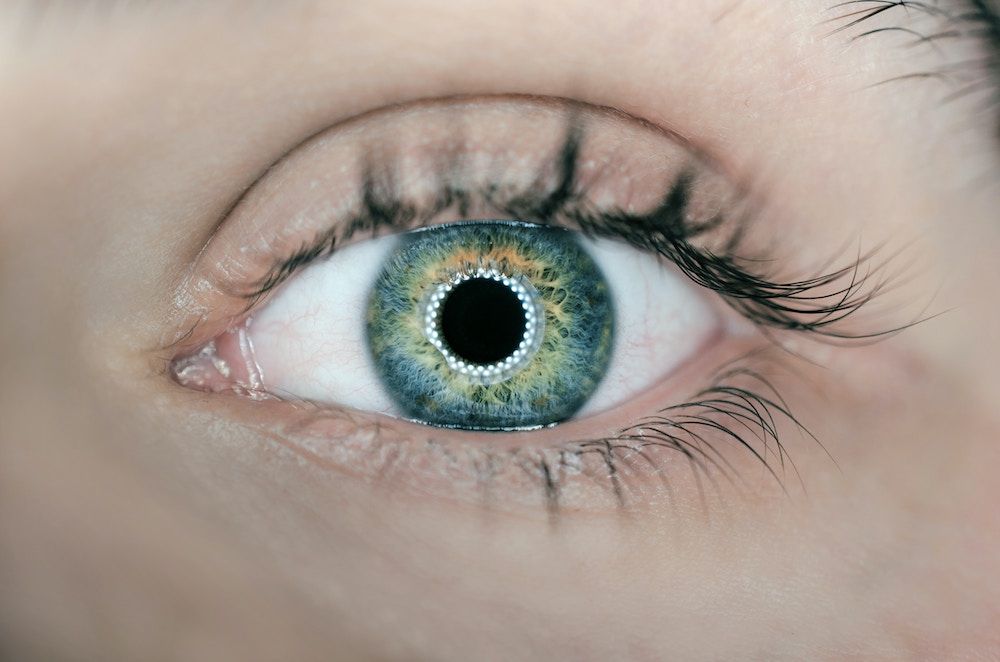

5. Biometría ocular

Un método de reconocimiento ocular es un identificador biométrico que toma una fotografía del iris. Los algoritmos de identificación de iris existen desde hace más de 20 años. Este método analiza los datos de esa imagen y desarrolla patrones individuales a partir de ella. La técnica consiste en identificar los límites, la forma y el contorno del iris y detectar la posición de la pupila. Estos factores se combinan para formar un resumen de las características de cada iris. Las cámaras modernas utilizadas para el reconocimiento del iris utilizan infrarrojos (IR) para iluminar el iris. Mientras examina el patrón de color del ojo humano, el usuario no necesita estar cerca del dispositivo para usar este método. El análisis de retina es otra técnica de reconocimiento ocular. En este procedimiento, se capturan y analizan los vasos sanguíneos en la parte posterior del ojo. En un contexto de alta seguridad, el escaneo de retina se considera una de las formas más eficientes y resistentes para autenticar a los usuarios; sin embargo, esto conlleva un alto coste de equipamiento.

6. Biometría de la mano

La forma y las medidas de la palma son monitoreadas y medidas por el sistema biométrico de reconocimiento de manos. También se tienen en cuenta diferentes aspectos de la epidermis de las manos, como pliegues y líneas, al calcular la geometría de las manos. El usuario coloca su palma en el área de lectura y posiciona su mano para que sea perfectamente tangente en todo momento. El dispositivo de escaneo luego registra la geometría de las manos y extrae los atributos. Estas características se contrastan con el registro del usuario almacenado en la base de datos. La autenticación tarda unos segundos en verificar a la persona. La biometría basada en la mano depende principalmente de la mano y la geometría de los dedos y, por lo tanto, esta o la técnica biométrica también pueden funcionar incluso con las manos sucias. Algunos sistemas hoy en día usan cámaras estándar que no exigen un contacto cercano con la superficie de captura. La fotopletismografía (PPG) es una técnica utilizada por algunos sistemas para evaluar si un dispositivo portátil (como un reloj de pulsera) está en la muñeca del usuario o no. Este procedimiento es idéntico al utilizado para determinar la frecuencia cardíaca.

7. Biometría de huellas dactilares

Hoy en día, una gran cantidad de dispositivos móviles incorporan el escaneo de huellas dactilares como mecanismo básico de autenticación. Esta técnica es simple de usar pero puede explotarse potencialmente a través de la recolección de huellas dactilares de prácticamente cualquier cosa que toquemos. Este método de autenticación tiene mucho potencial de integración, pero no se sugiere su uso como un mecanismo de autenticación independiente.

8. Reconocimiento de imagen térmica

Los sensores térmicos se utilizan para crear una imagen térmica única de la estructura de los vasos sanguíneos de la cara de una persona. Esto es particularmente útil en situaciones donde los bajos niveles de luz pueden ser un problema. Sin embargo, el rendimiento puede verse afectado por el estado de salud del usuario que puede alterar el resultado.

9. Localización geográfica

El uso del dispositivo y la ubicación física del usuario se usa para determinar si se otorga la autenticación o el acceso a un servicio en particular. Cierta ubicación geográfica se puede agregar a una lista de permitidos o bloqueados sin importar el nivel de acceso de un usuario. Los intentos de acceso desde ubicaciones geográficas se pueden combinar con marcas de tiempo para determinar si el usuario que intenta la autenticación puede estar realmente en ambas ubicaciones dentro de un período de tiempo determinado.

10. Radiofrecuencia

Los sistemas RFID y NFC han ganado una aceptación significativa entre los usuarios, especialmente a través del uso de tecnologías de telefonía móvil. El problema con las técnicas de autenticación de radiofrecuencia es la falta de garantía de que el usuario que se realiza la autenticación es el usuario que debe autenticarse.

11. Sistemas de clasificación de ocupantes (OCS)

Las tecnologías OCS se han implementado en numerosos coches. Los sensores dentro del sistema pueden reconocer varias características del individuo sentado en un asiento en particular. Los factores basados en el peso o la postura, por ejemplo, pueden detectar al usuario o tipo de usuario y alterar automáticamente las características del vehículo para satisfacer demandas específicas.

12. Electrocardiográma (ECG)

Los datos de ECG capturados desde un dispositivo móvil usado se pueden recopilar y analizar según un patrón previamente guardado. Las señales de ECG aparecen como una posible forma biométrica que es difícil (sino imposible) de imitar, lo cual es un gran beneficio de usar este componente para la autenticación. La única solución es utilizar una grabación personal que ya existe.

13. Electroencefalográma (EEG)

El EEG permite la recopilación de patrones de actividad cerebral. Para recopilar datos, se utilizan sondas médicas debajo del cráneo o electrodos de gel húmedo esparcidos por el cuero cabelludo. Anteriormente, la adquisición de datos de EEG solo se podía realizar en entornos clínicos. Sin embargo, ahora es posible obtener un EEG simple utilizando dispositivos como relojes inteligentes.

14. Ácido desoxirribonucleico (ADN)

Este químico orgánico dentro del cuerpo contiene información genética única. Es tan individual como las huellas dactilares y muy preciso para determinar la identidad del usuario. El proceso de recopilación y análisis lleva mucho tiempo y es costoso; sin embargo, se puede usar para autorizar previamente a un usuario a una instalación altamente segura o información o datos de alto secreto extremadamente confidenciales.

Conclusión

En la actualidad, la autenticación se ha convertido en un elemento crucial para garantizar la seguridad de sistemas y datos sensibles. En este contexto, se han desarrollado una amplia gama de técnicas de autenticación modernas, cada una con sus propias ventajas y limitaciones. Estas técnicas abarcan desde métodos tradicionales, como las contraseñas y los códigos PIN, hasta enfoques más avanzados y personalizados, como la biometría basada en características únicas del usuario, como las huellas dactilares, el reconocimiento facial y ocular, así como incluso la autenticación basada en señales biométricas internas, como el ECG y el EEG. La biometría ha ganado terreno debido a su nivel de personalización y seguridad inherentes, aunque su implementación a gran escala a menudo conlleva desafíos tecnológicos y costes.

Referencia:

· Modern Authentication Methods: A Comprehensive Survey